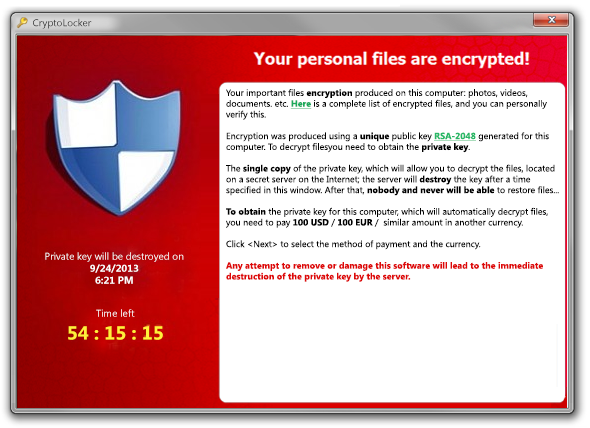

Na semana que passou, falamos aqui a respeito de extorsão internet, e por coincidência, hoje pela manhã, o Bom Dia Brasil soltou uma matéria em que mostrou um hospital nos EUA, que foi vítima de ransonware, e precisou pagar 40 Bitcoins, mas afinal, o que são Bitcoins, e “só” quarenta!?!?

Usando tecnicismo, e traduzindo livremente o termo cryptocurrency, do inglês para o português, a Bitcoin seria a principal – existem pelo menos outras nove – ‘criptomoeda’ da atualidade, uma moeda de emissão finita, que existe apenas na forma de dados descentralizados.

Usando tecnicismo, e traduzindo livremente o termo cryptocurrency, do inglês para o português, a Bitcoin seria a principal – existem pelo menos outras nove – ‘criptomoeda’ da atualidade, uma moeda de emissão finita, que existe apenas na forma de dados descentralizados.

O mistério do início da Bitcoin começa em sua própria concepção, em 2008, um indivíduo ou grupo de indivíduos sob o pseudônimo de Satoshi Nakamoto, publicou um trabalho científico em um grupo de discussão sobre criptografia do Metzdowd.com, descrevendo como poderia funcionar um sistema de moeda descentralizada, em 2009, o projeto foi lançado. Há muita controvérsia sobre quem ou quantos agiriam sob o pseudônimo, a única coisa que sabe-se ao certo é que ele detém um ‘bloco’ de aproximadamente 1 milhão de Bitcoins (algo como R$1,8 bilhões a dinheiro de hoje).

Sim, um Bitcoin vale R$1.800,00 (hum mil e oitocentos reais, em 22/02/2016), você não leu errado. A questão é que os Bitcoins podem ser transferidos de forma fracionada, o que facilita a transferência de fundos entre partes (0.001, 0.0000001 e 0.000000001). O ‘resgate’ da reportagem do Bom Dia Brasil, seria algo em torno de R$72 mil reais.

Até hoje já foram ‘mineradas’ cerca de 12 milhões de Bitcoins, de um limite total de 21 milhões que deverá ser alcançado nos primeiros anos da próxima década. Sim, minerados. Como dito acima o sistema de gerenciamento da critpomoeda é completamente descentralizado, mas vai mais além, ele é quase totalmente automatizado e conta com os computadores dos usuários para poder executar as próprias transações de transferência.

Ou seja, você pode pôr seu computador para trabalhar na rede de computação distribuída que gerencia a moeda, e ganhar algum dinheiro com isto. MAS antes que você se anime, como a emissão da moeda se torna mais lenta a cada ano, hoje dificilmente, você conseguiria faturar mais dinheiro do que a quantidade de energia gasta na mineração.

Com a diminuição da volume de Bitcoins mineráveis, passou-se a optar por fazendas de servidores alternativas, que utilizam GPUs, e até mesmo Arduinos, como o Rapsberry Pi.

Agora você deve estar se perguntando: alguém leva isso a sério? Pois lhe digo: sim, leva, e muito. Hoje já existe no exterior caixa 24 horas que troca Bitcoins por moeda corrente, e o Bank Of America chegou a dizer que a moeda seria excepcional para o uso com ecommerce.

“Mas pera, você falou mais ou menos como funciona, e disse que ela é virtual… Onde que eu guardo meus Bitcoins?”

Como eu também falei, o Bitcoins tem por princípio de funcionamento a criptografia, no caso, de chave pública e particular, existem softwares próprios, chamados Wallets (carteiras), que gerenciam seus Bitcoins e permitem que vocês façam suas transações. Também existem ‘bancos virtuais’, que guardam os Bitcoins para seus usuários, mas eu não aconselho seu uso, em 2013, o maior deles, o Mt.Gox foi invadido, e o equivalente a mais de U$450 milhões dos clientes foram roubados (e não, ninguém nunca mais ‘viu’ seu dinheiro).

Para aprofundar-se eu sugiro a página em português sobre a criptomoeda, é muito bem escrita e explica tudo de forma bem detalhada. Em inglês, há um livro online, também na Wikipedia.