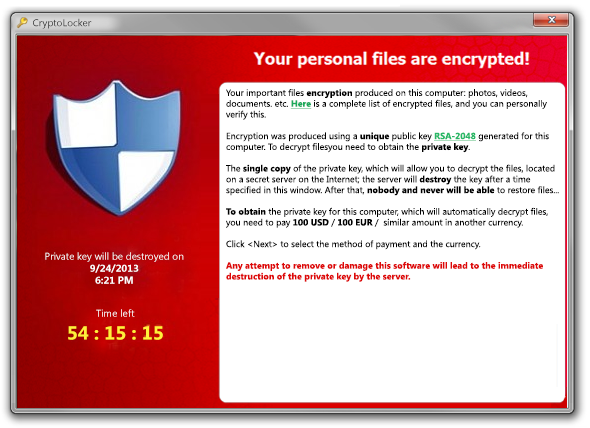

Dando prosseguimento ao assunto de Segurança Pessoal na internet, hoje vou lhes falar de um risco que está em franco crescimento, o da extorsão online. Este tipo de prática tem por ponto principal de entrada, a ‘Engenharia Social’, e por objetivo fazer ...